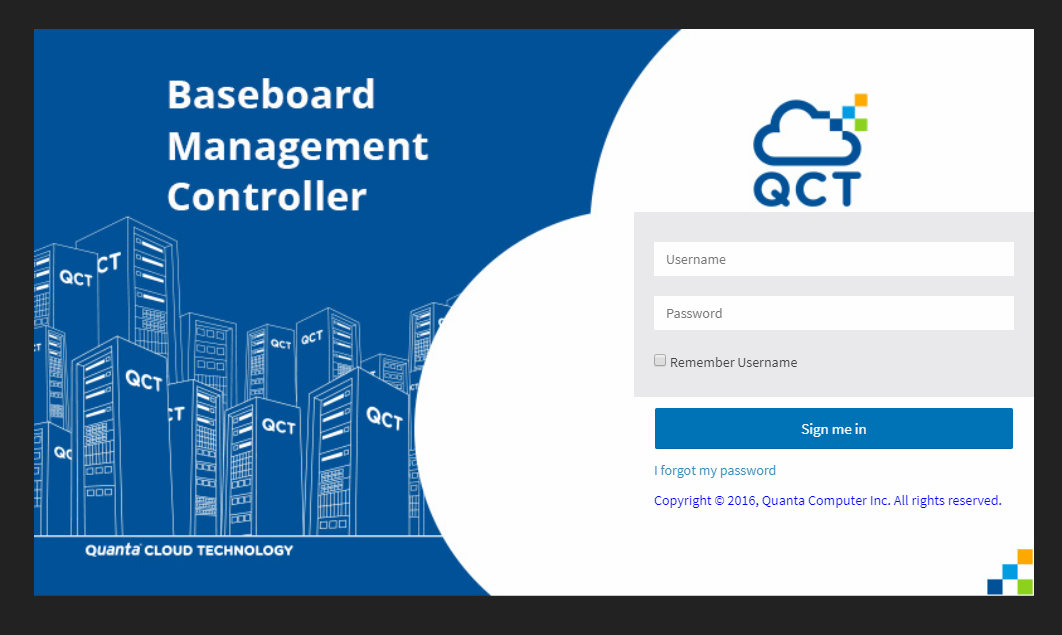

Привет! долго искал дефолтный пароль BMC на сервер QuantaGrid D52BQ-2U только поставщик смог мне помочь username/admin passwod/cmb9.admin

Рубрика: Windows

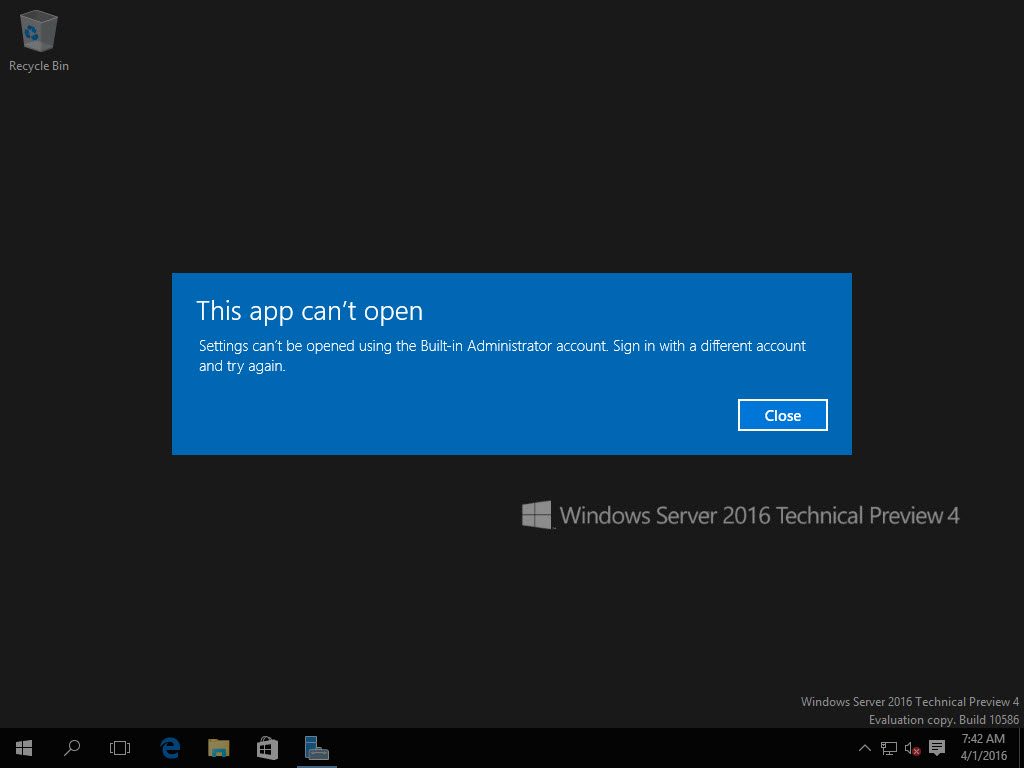

Как отправить сообщение всем терминальным пользователям Server 2016 RDS

В Windows Server 2016 в консоли Server Manager в разделе управления настройками ролей Remote Desktop Services при выборе определённой Коллекции нам доступно окно управления клиентскими подключениями к серверам нашей фермы

Настройка TS Easy Print на сервере терминалов Windows Server 2016

Технология TS Easy Print является альтернативой стандартной службе печати, появилась впервые в Windows Server 2008R2. Благодаря данной технологии значительно повышается быстродействие, а главное —

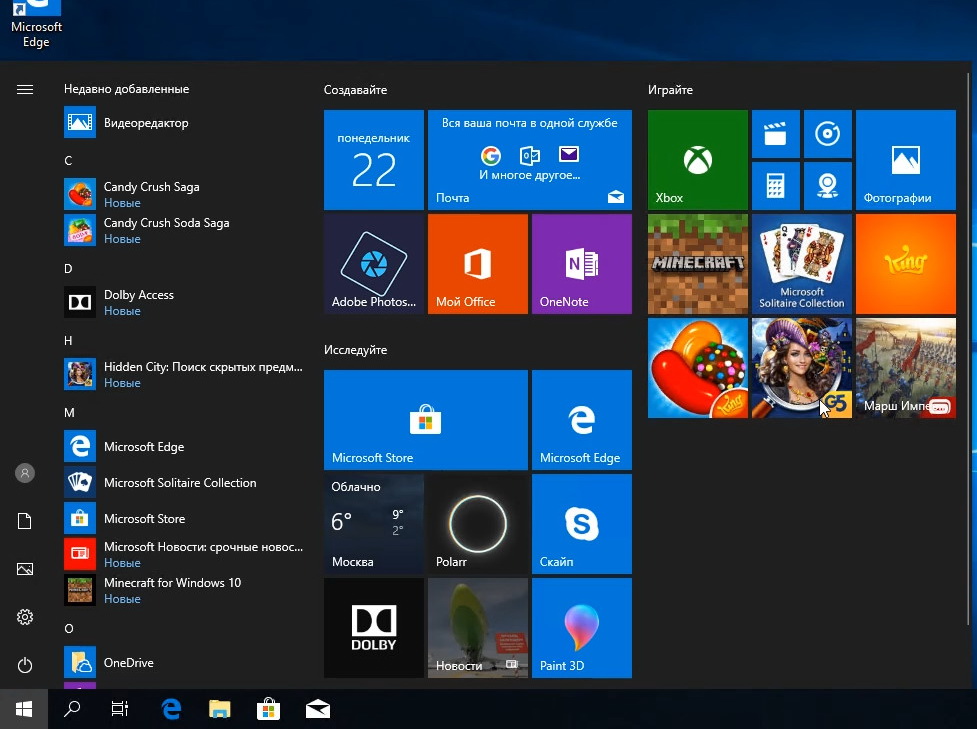

Как удалить все metro-приложения в Windows 10

После установки Windows 10 в системе уже будут предустановлены metro-приложения из магазина Microsoft Store. Они начинают обновляться, также добавляться новые программы и игры, даже без вашего ведома.